http://www.extranotix.com/2018/11/el-ataque-google-de-rusia-y-china-el.html

Mostrando entradas con la etiqueta CIBERGUERRA. Mostrar todas las entradas

Mostrando entradas con la etiqueta CIBERGUERRA. Mostrar todas las entradas

miércoles, 29 de diciembre de 2021

martes, 6 de julio de 2021

martes, 12 de enero de 2021

Las Nuevas Armas de China: Bestias cibernéticas y control climático

La creación de una súper raza ha sido una quimera para la Humanidad. A lo largo de los años han aparecido remedios excéntricos de la rama del vampirismo, la brujería o incluso la supuesta mezcla genética con alienígenas para alcanzar mayor longevidad o potenciar los cinco sentidos.

Paralelo a estos apetitos, nos topamos con una fuerte dosis de tecnología; mientras hay quien discute si un alma es capaz de reencarnarse en un cuerpo genéticamente modificado, lo cibernético -en su significado más estricto- se ha convertido en el protagonista del siguiente paso del Gigante asiático.

La ambición de China ha destacado desde el principio de los tiempos: la búsqueda de la perfección y la superación personal se ven reflejados en su cultura hasta el más mínimo detalle.

Es más, podría decirse que siempre ha sido un referente tecnológico y un sinónimo de auto superación: de cara a un desarrollo educativo, la pequeña ciudad de Yiwu ofrece la posibilidad de graduarse como ‘influencer’ -la profesión soñada por muchos nativos digitales, funcionando así como un referente para las nuevas generaciones- y a lo largo de los meses ha sido considerado un ejemplo a seguir por haber prescindido de una vacuna para erradicar oficialmente el COVID19.

El periodista Óscar Herradón confeccionó hace algunos años un reportaje que trataba sin ningún complejo cómo el transhumanismo ya había llegado al Ejército en silencio, con la intención de convertir a los soldados en ‘bestias cibernéticas’.

Si bien en aquella publicación se hablaba del uso de drogas sintéticas para una mayor efectividad, imposición de trajes sobrenaturales, la creación de dispositivos digitales enlazados a Internet e incluso del codicioso proyecto de desarrollar telepatía asistida, las futuras tropas mutantes se declararían abiertamente un objetivo en las amenazas militares a corto y largo plazo.

POLÉMICAS IMPOSICIONES Y UNA NUEVA REESTRUCTURACIÓN

De esta forma, mientras desde marzo la prensa española silencia apuradamente los lazos entre Pedro Sánchez y Xi Jinping, el estallido entre Trump y el presidente de China ha inundado cientos de titulares protagonizando las polémicas elecciones (para las cuales se habría pedido ayuda al presidente asiático) y el reconocimiento oficial de la soberanía de Marruecos sobre el Sáhara Occidental.

Remontándonos a 2016, el Partido Comunista reformó las fuerzas armadas del país consolidando así su control sobre el ejército, anunciando ese mismo año la creación de hasta tres nuevas unidades militares (una encargada de la vigilancia del arsenal de misiles estratégicos, un mando general para el Ejército de Tierra y una unidad de apoyo a las tropas de combate) y la modernización de sus equipamientos y estructuras de mando: “una gran decisión estratégica para realizar el sueño chino de contar con un poderoso ejército”, según dijo su presidente Xi Jinping citado por medios estatales.

De esta forma, y pese a los ingentes recortes de personal que se han generado en esos ámbitos con la excusa de que se pretende dar más protagonismo al desarrollo de nuevas armas, China está empezando a forjarse una Marina así como Fuerzas Aéreas para afrontar las disputas territoriales que el país mantiene en los mares con diferentes naciones, sobre todo con el sur y el este.

El ejército de Marruecos también estaría creciendo considerablemente para desconsuelo de España -país que no sólo se encontraría desprovisto de protección sino que también “le cuida a sus menores como resultado final de estos últimos años”- y por obra de EEUU: “El Mesías Donald Trump [continúa] vendiendo armas en masa a Marruecos siguiendo órdenes de sus amos israelíes. Todo con el aval y el silencio de la derecha española, incluida la derechita valiente” comenta ALVDE.

MANIPULACIÓN CLIMÁTICA: LA CONSPIRACIÓN HECHA NEGOCIO

Las miras de China van más allá de potenciar sus fuerzas militares, y también aboga por explotar lo máximo posible el control climático. Aquello que siempre se ha calificado de ‘teorías conspirativas’ no sólo ha mantenido una incesante continuidad, sino que cada vez se naturaliza con mayor eficacia: entre 2012 y 2017 el gobierno chino invirtió cantidades exorbitantes destinadas al desarrollo de programas para provocar lluvia artificial y paliar la sequía, fijando el 2025 como una fecha máxima para conseguirlo al menos en la mitad del país.

Supuestamente no habría otra intención que la de favorecer la industria de la agricultura de la región, ya que tanto la agresividad de las lluvias como la carencia de éstas provocarían serios daños en los cultivos, pero por otro lado se argumenta que tal proyecto podría convertirse en “una respuesta más eficiente para apagar incendios forestales, contrarrestar sequías o para contener otros desastres naturales”.

Otros países tampoco han pasado por alto su interés por la geoingeniería, siendo 2018 un año predilecto y bendecido por la presencia de Donald Trump entre otros, impartiendo un total de tres experimentos y trayendo consigo suculentos negocios. De hecho, y siguiendo en la línea de EEUU, este 2020 se calificaría como “el primer gran año de la geoingeniería” recibiendo tales proyectos 1’25 billones de euros del presupuesto nacional.

Aun con las altas expectativas y el voto a favor de gente de renombre, no se ha podido evitar el temor por los posibles efectos secundarios que acarrearía esas prácticas: “McNerney ya había presentado una ley que obligaba a la Academia Nacional de Ciencias de EEUU a proponer una agenda de investigación de geoingeniería y pautas de supervisión. A su vez, se creó un comité que publicará sus recomendaciones a lo largo de este año”.

Otro de los debates surgidos a raíz de la manipulación climática es cómo afectará esta medida al cambio climático, el cual fue considerado como un núcleo de intereses elitistas debido a lo paradójico de la geoingeniería y de acuerdo a una red global de 500 científicos y profesionales pertenecientes a más de 20 países de todo el mundo que hicieron llegar un manifiesto urgente al secretario general de la ONU -Antonio Guterres- con un único mensaje: “No hay ninguna emergencia climática”.

Teniendo en cuenta los últimos movimientos políticos a nivel mundial veríamos un escalofriante alineamiento entre países, ¿se estaría gestando una pelea por consolidar cuál de todos ellos se posiciona en primer lugar?

https://tuespacioyelmio.wordpress.com/2021/01/12/las-nuevas-armas-de-china-bestias-ciberneticas-y-control-climatico/

domingo, 3 de enero de 2021

martes, 3 de septiembre de 2019

Los iPhone llevan años siendo Hackeados por páginas web, según investigadores de Google

Los iPhone pueden ser hackeados simplemente con visitar una página web, y los usuarios llevan al menos dos años sufriendo ese tipo de ataques.

Los iPhone pueden ser hackeados simplemente con visitar una página web, y los usuarios llevan al menos dos años sufriendo ese tipo de ataques.

Es la conclusión a la que ha llegado Project Zero, el equipo de investigadores de seguridad de Google, en su última publicación.

iPhone X omicrono-33El sistema operativo de los iPhone, iOS, es famoso por la cantidad de limitaciones que impone en nombre de la seguridad; sin embargo, eso no significa que no tenga un par de resquicios por los que se pueda pasar, al fin y al cabo, no existe el software perfecto. Google no solo ha descubierto uno de estos "resquicios", sino también que diariamente pasan miles de atacantes por ellos.

En concreto, los investigadores han descubierto cinco "exploits", métodos para entrar en el sistema de los iPhone, gracias a 12 fallos de seguridad diferentes. De estos, nada menos que siete afectan a Safari, el navegador preinstalado en iOS y en el que tienen que estar basados todos los navegadores lanzados en la App Store.

Páginas web podían tomar el control del iPhone

Estos ataques son de la máxima gravedad, porque permiten obtener acceso "root"; es decir, al nivel más bajo posible, en el que es posible obtener control completo del sistema y ejecutar código a placer.

Lo más grave es que, para llegar a ese nivel, no es necesario que el usuario instale nada; sólo visitar una página web con código malicioso es suficiente para que el atacante tome el control del dispositivo. El código se ejecuta en Safari y da acceso a todas las características del dispositivo; de hecho, el atacante tiene más control sobre el iPhone que el propio usuario, ya que el acceso "root" es más completo.

Por ejemplo, este acceso permitiría a un atacante la instalación de apps de manera silenciosa y sin conocimiento del usuario, algo que normalmente no es posible. Según Google, estas apps maliciosas rebuscan entre los archivos personales, como mensajes, fotos y contraseñas; además, activan la localización y la registran en tiempo real.

Project Zero es una de las apuestas más polémicas de Google. Se trata de un "equipo de élite" de investigadores de seguridad, que buscan bugsy vulnerabilidades de manera activa, no solo en productos de Google, sino de cualquier fabricante. Son famosos por ofrecer muy poco tiempo para solucionar el problema antes de hacerlo público, para forzar a los desarrolladores.

De hecho, normalmente Project Zero deja 90 días antes de la publicación de sus descubrimientos; pero este caso era tan grave, según Google, que sólo dejaron una semana para que Apple tapase el bug. Seis días después, Apple lanzó iOS 12.1.4, que originalmente se pensaba que sólo arreglaba una vulnerabilidad de FaceTime.

Sin embargo, desde Project Zero afirman que esto es sólo el principio, y que es posible que existan otras "campañas" que intenten aprovecharse de vulnerabilidades semejantes.

lunes, 19 de agosto de 2019

Ciberguerra, ¿ Cómo internet se convirtió en un campo de batalla por la hegemonía global?

Los expertos consideran que el desarrollo de capacidades de los Estados para realizar ataques informáticos incluso podría generar un gran apagón digital conocido como Día Cero.

Gente cruza una calle durante un apagón en la ciudad de Simferopol, Crimea, el 24 de noviembre de 2015. / Max Vetrov / AFP

Gente cruza una calle durante un apagón en la ciudad de Simferopol, Crimea, el 24 de noviembre de 2015. / Max Vetrov / AFP

Imagen ilustrativa

Silas Stein / www.globallookpress.com

En el mundo, diariamente, se libra una guerra secreta en internet por el predominio del planeta. No se trata de una historia de ciencia ficción, sino, por el contrario, de un fenómeno cada vez más recurrente en los medios de información.

Se trata de la ciberguerra, un nuevo tipo de guerra no convencional con la que se trata de debilitar al enemigoa través de ataques coordinados en el espacio digital.

Esto, derivado del gran desarrollo de las nuevas tecnologías de la información en las últimas décadas, ha convertido a internet en un campo de batalla.

¿Qué es la ciberguerra?

En su libro 'Ciberguerra', Richard Clark y Robert Knake definen el término como "acciones efectuadas por una organización, nación o Estado con el propósito de penetrar los sistemas informáticos y redes de computadores de otra Nación-Estado, con el fin de causar daños o interrupción de los mismos".

Para Alejandra Morán, experta en derecho y ciberseguridad por la Universidad Nacional Autónoma de México (UNAM), la expresión refiere una disputa secreta entre grupos políticos antagónicos.

Imagen ilustrativa / Annette Riedl / www.globallookpress.com

"En la ciberguerra todos los ataques se manejan a través de medios electrónicos y telecomunicaciones.

Ya no son soldados disparando contra el enemigo frente a frente, ahora son delincuentes informáticos operando desde la sombra, en los que no se tiene ni idea de quién lo hizo, ni cuándo van a atacar de nuevo y que, además, tienen objetivos políticos y/o militares", señala la experta en entrevista con RT.

Un asunto que con el vertiginoso desarrollo tecnológico de las últimas dos décadas ha dejado de ser un asunto de escala menor para convertirse en un fenómeno de alcance global.

"Anteriormente se pensaba que los ciberataques tenían consecuencias limitadas, pero ahora se ha demostrado que los daños han generado grandes pérdidas, por lo cual, se considera que los ciberataques, reconocidos o no, son ya una de las armas más lesivas a los países y a los servicios públicos e información de sus pobladores", añade Morán.

Una disputa que se manifiesta de manera puntual entre las principales potencias económicas, políticas y militares del mundo.

Campo de batalla geopolítico

"El ciberespacio se ha convertido en el quinto dominio de la guerra, después de la tierra, el mar, el aire y el espacio. Actualmente hay una lucha muy fuerte por dominar el ciberespacio", señala Juan Pablo Salazar, investigador colombiano de la Universidad Complutense de Madrid, en entrevista con RT.

De acuerdo con el experto en derecho internacional y ciberguerra, el desarrollo de este fenómeno ha tenido diversas fases desde que surgió a finales del siglo XX, entre las que destacan:

La etapa temprana

Comprende de 1994 a 2006. Durante este periodo ocurrieron algunos ataques de tintes políticos en Chechenia, Kosovo y Oriente Medio. En ellos, se agredían sitios de partidos políticos o alguna autoridad estatal con el propósito de desconfigurarlos y mostrar el mensaje político del oponente. En esta etapa ocurrió un ataque contra la NASA, donde incluso la plataforma de lanzamiento de cohetes fue comprometida.

La etapa inicial

Sucedió entre 2007 y 2009. El punto de inflexión se registró en Estonia, país que durante algunas semanas estuvo paralizado en todos sus servicios electrónicos por divergencias políticas de activistas, que lograron paralizar sistemas de gobierno y financieros mediante ataques de denegación de servicio.

Etapa de proliferación

Comprende de 2010 a 2016. El punto de inflexión fueron los ataques contra Irán, cuando se logró detener el enriquecimiento de uranio a su planta nuclear de Natanz a través del 'malware' conocido como Stuxnet, que tomó el control de 1.000 máquinas que participaban en la producción de materiales nucleares y les dio instrucciones de autodestruirse.

Un técnico iraní trabaja en las instalaciones de conversión de uranio a las afueras de la ciudad de Isfahan, Irán, 3 de febrero de 2007. / Vahid Salemi / AP

Los informes especializados señalan que fue una agresión producida por EE.UU. a Irán para detener el enriquecimiento de uranio. A partir de ahí hubo ataques de un lado para otro.

Irán respondió y creó una gran fuerza de ciberataques contra EE.UU. y otros países de la península arábica.

Etapa actual

Pero todo cambió –refiere Salazar– a partir de los ataques cibernéticos a Ucrania. Esto, debido a que este tipo de actos dejaron de afectar objetivos militares o gubernamentales y comenzaron a atacar instalaciones civiles con el fin de causar afectaciones masivas en la vida diaria de las personas.

En diciembre de 2015, Ucrania sufrió un apagón masivo en el suministro de energía eléctrica en la región de Ivano-Frankivsk, dejando sin electricidad a 80.000 personas en plena temporada de invierno.

Pero el especialista señala que fue en 2017 cuando ocurrió un punto de inflexión en la ciberguerra, con los ataques que paralizaron el aeropuerto de Kiev y provocaron paros en las líneas del transporte público, así como afectaciones en medios de comunicación rusos.

Gente cruza una calle durante un apagón en la ciudad de Simferopol, Crimea, el 24 de noviembre de 2015. / Max Vetrov / AFP

Gente cruza una calle durante un apagón en la ciudad de Simferopol, Crimea, el 24 de noviembre de 2015. / Max Vetrov / AFP

"A partir de 2017 ocurrió algo muy particular. Hasta entonces, parecía que los Estados estaban concentrados en probar las capacidades que tenían, pero no llegaban a producirse consecuencias directas en el mundo real, para la vida de las personas", explica Salazar.

Desde entonces, añade el experto, han ocurrido ataques grandes contra el sistema financiero y criptomonedas, así como objetivos estratégicos que evidencian el poderío de algunas naciones que se han preparado para la ciberguerra.

"¿Qué quiere decir todo esto? Que los Estados tienen capacidades y se ha logrado un predominio del ciberespacio donde algunos países han perdido, y otros han ganado, predominio geopolítico. Los Estados tienen capacidades grandes contra cualquier objetivo, militar o bienes civiles", afirma.

El experto refiere que aunque no hay datos del todo precisos, a nivel internacional, las principales potencias en el ámbito de la ciberguerra son EE.UU., China y Rusia, seguidas de otros países como Irán, Corea del Norte e Israel. Esto, además de actores como la OTAN y la Unión Europea.

En contraste, los Estados latinoamericanos se encuentran muy rezagados en esta materia, a pesar de que países como México y Chile han registrado ataques de gran escala contra instituciones financieras.

Objetivos civiles

Una de las principales características de la ciberguerra actual es la manera en que algunos países y organizaciones han orientado sus objetivos hacia instalaciones civiles, principalmente con el fin de generar caos y desestabilización en los países atacados, como ha ocurrido con centrales eléctricas.

Apagón en Maracaibo, Venezuela, 12 de abril de 2019. / Ueslei Marcelino / Reuters

En este sentido, los expertos coinciden que en la ciberguerra no sólo participan Estados, sino también organizaciones de ciberactivistas, redes criminales, hackers individuales, empresas de mercenarios, vándalos digitales, sindicatos criminales y también unidades de servicios de inteligencia.

Algunas de las actividades ligadas a ciberataques en las últimas décadas son:

Fraude electoral

Espionaje industrial

Ruptura del mercado de valores por beneficio o diversión

Provocar derrames intencionales en instalaciones petroleras

Toma del control de la fábricas

Comprometer el teléfono de políticos

Chantaje masivo a través de las redes sociales

Ataque contra centrales eléctricas o hidroeléctricas

Centrales productoras de gas

Ataque contra aeropuertos

Sistemas de distribución y almacenaje de agua

Una situación que ha provocado que tanto los Estados como las organizaciones inviertan cada vez más recursos en seguridad informática.

Día Cero y la disputa por las telecomunicaciones

Otro factor crucial para entender los términos en que se despliega la ciberguerra es la batalla por el control de las telecomunicaciones.

"Los que detentan la infraestructura surgen como los líderes en el mundo digital, porque son quienes tienen la propiedad de los cables submarinos, sobre todo los tendidos de fibra óptica, además de los enlaces de microondas y satelitales", afirma Salazar.

Una situación que, en buena medida, permite entender el boicot de EE.UU. hacia la empresa china de tecnología Huawei, luego de que el presidente Trump afirmara que los teléfonos creados por la compañía eran usados para espiar a funcionarios estadounidenses.

"Estos activos cibernéticos se convierten en activos preponderantes de los Estados. Con la conectividad y el despliegue de la red 5G, los países que estén detrás de la infraestructura será quienes detenten el poder en el ciberespacio", agrega el experto.

Una batalla que podría conducir a escenarios catastróficos, ya que, incluso, algunos especialistas en informática hablan de que el mundo podría derivar en un ciberataque de gran escala, conocido como Día Cero, con el que todos los sistemas dejarán de funcionar, lo cual implicaría un gran apagón digital a nivel global.

"Es el gran ataque que pondrá a nuestro mundo 'offline'", dice Salazar.

Ataques recientes

En lo que va de 2019, las grandes potencias han intercambiado acusaciones de ciberataques y espionaje, tal como señaló EE.UU. en un informe reciente en el que califica a China y Rusia como las mayores amenazas de ciberespionaje.

Una acusación con la que el presidente Donald Trump intentó justificar el boicot contra la empresa china Huawei.

En marzo pasado, el presidente de Venezuela, Nicolás Maduro, afirmó que algunos apagones masivos en el suministro de energía eléctrica en su país estaban relacionados con ciberataques orquestados por EE.UU.

En México se descubrió una red de noticias falsas que buscaba afectar la imagen del entonces candidato presidencial, Andrés Manuel López Obrador, en los comicios de 2018.

Ese mismo mes, el Ministerio de Defensa de España aseguró que una "potencia extranjera" estuvo detrás de un ataque a su red informática.

En abril, el Gobierno de Ecuador pidió ayuda a Israel para protegerse por los más de 40 millones de ataques cibernéticos recibidos tras la detención del activista australiano Julian Assange, fundador de Wikileaks.

En junio, un informe del Equipo Técnico de Respuesta de Emergencia de la Red Informática Nacional de China señaló que la mayoría de los ataques cibernéticos contra el gigante asiático provienen de EE.UU., además de registrar un aumento de 90,8 % en el número de ciberataques respecto al año previo.

Los presidentes de los EE.UU. y China, Donald Trump y Xi Jinping, en Osaka, Japón, el 29 de junio de 2019. / Kevin Lamarque

Días después, el diario The New York Times afirmó que el Pentágono y la Inteligencia de EE.UU. realizaron ataques masivos contra las redes de suministro de energía eléctrica de Rusia, señalamiento que fue negado por Trump.

Un asunto que generó reacciones en Moscú, que advirtió que el ataque supondría un claro ejemplo de ciberguerra.

También en junio, medios estadounidenses informaron que Trump lanzó un ataque cibernético dirigido contra un grupo de Inteligencia con vínculos con la Guardia Revolucionaria de la República Islámica.

La agencia Reuters señaló que 'hackers' chinos intentaron sustraer secretos comerciales en ocho de los proveedores de servicios de tecnología más grandes del mundo.

El Centro Nacional de Coordinación de Incidentes Informáticos de Rusia aseguró que EE.UU. y la Unión Europea son las principales fuentes de ciberataques contra el país presidido por Vladimir Putin.

En agosto, el subsecretario del Consejo de Seguridad de Rusia, Oleg Jrómov señaló que EE.UU. intenta crear un mecanismo legal para culpar a otros países de realizar ataques cibernéticos sin necesidad de pruebas, con objeto de responder militarmente contra países incómodos.

Todos estos son acontecimientos recientes que marcan una nueva etapa en el desarrollo de la ciberguerra en la lucha por la hegemonía global.

Manuel Hernández Borbolla

Publicado: 19 ago 2019 15:40 GMT

sábado, 17 de agosto de 2019

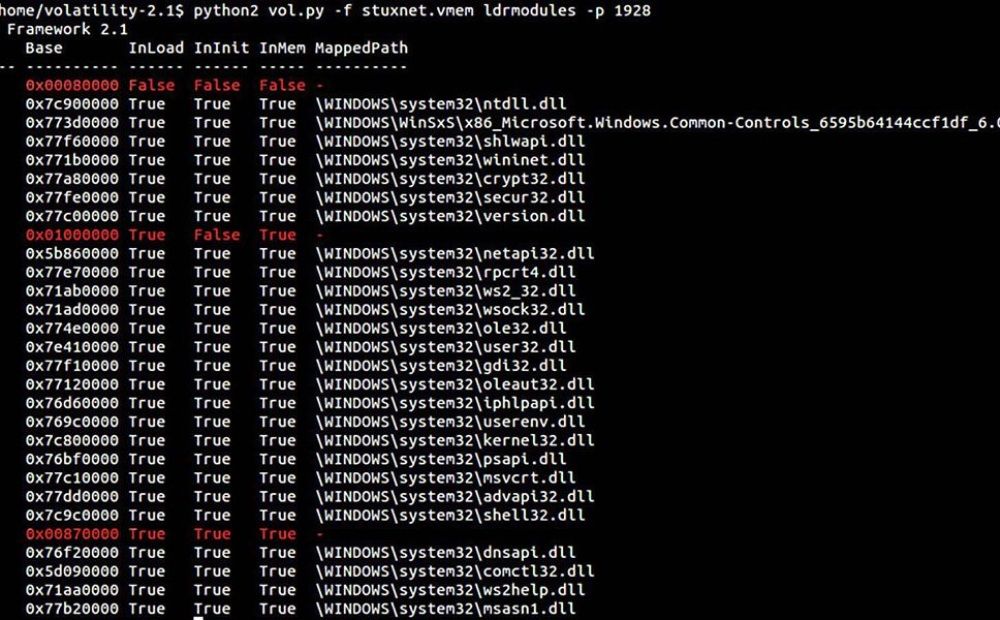

Stuxnet, así es la nueva guerra del virus

Stuxnet, el misterioso virus, ya ha sido definido como «la primera arma digital de la historia».

Stuxnet, así es la nueva guerra del virus

La guerra actual ya no precisa de soldados de infantería ni de carísimos bombardeos con aviones; ni siquiera los modernísimos drones son algo actual. La ciencia de la guerra avanza a pasos de gigante, y lo que hoy es novedad mañana estará obsoleto.

Por eso, la mirada de la poderosísima industria armamentística se centra en los ataques más peligrosos y efectivos: los que vienen a través de la Red. Y ahí es donde, en julio de 2010, por vez primera y a un nivel muy clasificado los militares oyen hablar de Stuxnet.

Asegura el periodista Javier Martín que «una empresa de seguridad informática bielorrusa fue la que descubrió la amenaza.

A raíz del hallazgo, los expertos de Symantec, empresa líder en ciberseguridad, desentrañaron el complejísimo código, tardando más de tres meses en hacerlo.

El virus aprovechaba hasta cuatro vulnerabilidades de día cero, algo insólito –un ataque de día cero está considerado el peor en una guerra informática, ya que destruye los sistemas a través de su puntos vulnerables, cuando ni tan siquiera el fabricante los ha detectado–.

Dicha vulnerabilidad supone una brecha –error de programación– en la seguridad del software, que puede afectar a un navegador, a un sistema operativo o a un programa».

Lo terrible de Stuxnet es que una vez se ha colado en el sistema, es capaz de supervisar y controlar procesos industriales de todo tipo, pero a distancia, lo que hace prácticamente indetectable al agresor. Los expertos no sabían a lo que se enfrentaban, porque nunca antes habían visto algo igual.

«El virus era capaz de dirigir computadoras usadas para automatizar procesos electromecánicos tales como máquinas de fábricas, sistemas de calefacción, atracciones mecánicas, cadenas de montaje…

Es el primer virus informático que permite causar estragos en el mundo físico, los atacantes adquieren control total sobre el equipamiento que gestiona material crítico, lo cual lo hace extremadamente peligroso», asegura Martín.

Según Symantec, el ataque a Irán seguramente lo hizo a través de una memoria USB infectada. Esto implica que alguien introdujo el virus en la central de uranio conectando una memoria a un ordenador de la misma.

Imaginemos si lo llevamos a campo enemigo, e imaginemos que somos capaces de acabar a distancia con sus proyectos, como así ocurrió.

En Irán, en la central nuclear de Natanz, un día y sin previo aviso las centrifugadoras nucleares empezaron a comportarse de manera extraña. Durante treinta días el virus estuvo oculto en el sistema informático de la central, «observando» cómo se comportaban éstas.

El objetivo era claro: una vez activado Stuxnet, los ingenieros recibirían en sus equipos la correcta monitorización de las centrifugadoras, pero en realidad el virus ya estaría provocando funcionamientos defectuosos sin que éstos fueran conscientes de ello. Lo terrible es que no saltó alarma alguna.

Además, asegura Javier Martín que «los treinta días no fueron elegidos al azar ya que es lo que tardan en llenarse las centrifugadoras de uranio.

El virus alteraba, por exceso o defecto, su velocidad de giro, las reprogramaba

. Los sistemas de aviso y el botón de parada de emergencia también estaban anulados por Stuxnet. Incluso, cuando los operadores detectaron que la central estaba fuera de control, Stuxnet impidió el apagado del sistema. Central. Los trabajadores estaban abocados a un final dantesco, a merced del enemigo más etéreo de la historia».

El tiempo pasó y las variaciones en la velocidad de las centrifugadoras hizo que éstas colapsaran por lo que la central quedó inutilizada.

No mucho después The New York Times publicó una extraordinaria investigación asegurando que el virus fue creado por los EEUU en colaboración con Israel, dentro del programa denominado «Juegos Olímpicos».

No mucho después The New York Times publicó una extraordinaria investigación asegurando que el virus fue creado por los EEUU en colaboración con Israel, dentro del programa denominado «Juegos Olímpicos».

Stuxnet abre una nueva era en la forma de entender la guerra. Porque, como afirma Martín, «nos movemos por terrenos difusos y peligrosos, donde una nación puede atacar a otra sin declaración de hostilidades ni reconocimiento oficial de ofensivas, aun habiendo asolado parte de sus infraestructuras».

Es aterrador, ¿verdad?

15 de Agosto de 2019 (16:30 CET)

martes, 20 de noviembre de 2018

El "ataque a Google" de Rusia y China: el "experimento" de los juegos de guerra virtuales

El "ataque a Google" de Rusia y China: el "experimento" de los juegos de guerra virtuales golpea al gigante de las búsquedas con el "peor" se cuestro de internet que interceptó los servicios de búsqueda, la nube y los negocios.

Según los expertos en seguridad, Google ha sido golpeado por el "peor secuestro" de Internet en la historia de la compañía. La información de las búsquedas de los usuarios en Google, los servicios de alojamiento en la nube y el paquete de herramientas de colaboración para empresas de la empresa, conocido como G Suite, se vieron afectados.

Corporaciones del Reino Unido que se preparan para introducir microchips obligatorios para empleados.

Las grandes empresas británicas planean implantar microchips en el personal para espiar a los empleados y evitar que hagan nada en contra de la política de la compañía.

Científico encarcelado después de descubrir que los virus mortales son liberados a través de vacunas.

La bióloga molecular, Dra. Judy A. Mikovits, fue encarcelada después de descubrir evidencia de que los retrovirus mortales se transmiten a través de vacunas que se administran a los humanos.

Vídeo:

martes, 4 de septiembre de 2018

'Los cinco ojos' intentarán acceder a tus mensajes de texto

Los organismos de espionaje de EE.UU. y varios aliados prometen forzar a las compañías tecnológicas a cooperar si no lo hacen de manera voluntaria.

Los organismos de espionaje de EE.UU. y varios aliados prometen forzar a las compañías tecnológicas a cooperar si no lo hacen de manera voluntaria.

Foto ilustrativa

www.globallookpress.com

El grupo de agencias de inteligencia conocido como 'Los cinco ojos' ('Five Eyes', en inglés), que reúne a los servicios secretos de EE.UU., Reino Unido, Canadá, Australia y Nueva Zelanda, se propone aumentar su acceso a los mensajes privados y encriptados de los usuarios de todo el mundo.

Para ello, los organismos de espionaje prometen forzar a las compañías tecnológicas a cooperar si no lo hacen de manera voluntaria, según consta en el comunicado oficial del grupo publicado tras una reunión de sus representantes celebrada la semana pasada en Gold Coast, Australia.

El documento cita la "lucha contra el terrorismo y el crimen" para justificar la "urgente necesidad" de los órganos de control de poder intervenir las conversaciones privadas en los servicios de mensajería instantánea.

Por otra parte, el comunicado menciona brevemente la importancia de la encriptación para la privacidad, aunque compara el hecho de 'crackear' los archivos de un usuario con una inspección de rutina de una vivienda, un vehículo o las pertenencias personales.

Asimismo, insiste en que "las leyes de privacidad deben prevenir la interferencia arbitraria o ilícita, pero la privacidad no es absoluta", por lo cual, si las compañías tecnológicas se rehúsan a 'entregar las llaves' de la encriptación de manera voluntaria, las agencias de 'Los cinco ojos' podrán usar "medidas tecnológicas, de coacción, legislativas u otras" en su contra.

Los servicios de inteligencia no especificaron el tipo de acceso concreto que le exigen a las compañías aunque aseguran haber extendido una invitación a varios "altos representantes de la industria digital" a participar del encuentro, la cual no fue aceptada por ninguno de ellos.

Publicado: 4 sep 2018 13:12

https://actualidad.rt.com/actualidad/287509-cinco-ojos-exigir-acceso-mensajes-encriptados

martes, 28 de agosto de 2018

Qué son los “ataques ciberfísicos” y cómo pueden convertir las antenas satelitales en armas de microondas

Imagina que, de pronto, sin una explicación aparente, se apaga toda una ciudad. O un avión se desvía de su rumbo o se detiene una central nuclear.

Imagina que, de pronto, sin una explicación aparente, se apaga toda una ciudad. O un avión se desvía de su rumbo o se detiene una central nuclear.

Las autoridades investigan y no encuentran ningún fallo técnico.

¿Cómo es esto posible? ¿Podría haber una mano “enemiga” detrás de esos “efectos inexplicables”?

Los expertos en seguridad creen que sí y aseguran que ya es una amenaza real.

Los llaman “ataques ciberfísicos” y son una combinación de softwares y tecnologías que pueden causar un impacto negativo en casi cualquier esfera del mundo real de maneras que anteriormente solo eran posibles por medios físicos.

“Esto se consigue mediante la inclusión de un código malicioso en los dispositivos directamente afectados u otros que pueden ser usados directa o indirectamente para influir en el objetivo”, explica a BBC Mundo Rubén Santamarta, consultor principal de la firma de seguridad IOActive.

Y según el experto, a diferencia de los tradicionales hackeos o ataques informáticos contra softwares, los ciberfísicos son capaces de modificar o influir en el estado físico de materiales o elementos vivos para crear situaciones excepcionales, como rotura de infraestructuras, explosiones o efectos adversos para la salud.

Para muchos especialistas, las redes eléctricas, las sistemas de comunicaciones y las empresas que ofrecen servicios fundamentales pueden ser objetivos de estos ataques, como ha sucedido en los pocos reportados hasta ahora.

AFPKiev quedó a oscuras hace dos años por un ataque “ciberfísico” a su central eléctrica.

En 2010, un gusano informático, el Stuxnet, considerado la primer arma cibernética, destruyó 1.000 máquinas en la central nuclear de Natanz, en Irán. Y hace dos años un ataque cibernético a la red eléctrica de Ucrania sumió al 20% de Kiev en la oscuridad.

Pero lo que más preocupa a algunos especialistas es cómo este tipo de amenazas puede convertir a las tecnologías en auténticas armas, por más futurista que parezca.

La buena noticia es que muchas empresas están buscando las vías para protegerse ante estos posibles ataques.

La mala es que la mayor parte de los dispositivos que tenemos en casa o los que hacen funcionar las sociedad modernas pueden convertirse en nuestros enemigos.

Y uno de los más peligrosos, según Santamarta, son las antenas satelitales.

Las antenas del peligro

De acuerdo con el informático, las comunicaciones por satélite que utilizan barcos, aviones e instalaciones militares se realizan a través de Internet, por lo que pueden ser vulnerables a este tipo de ataques.

Como las antenas permiten transmitir radiofrecuencias a través de un medio, explica, pueden utilizarse para dirigir una cantidad significativa de energía electromagnética hacia un punto determinado.

Como las antenas permiten transmitir radiofrecuencias a través de un medio, explica, pueden utilizarse para dirigir una cantidad significativa de energía electromagnética hacia un punto determinado.

“En el caso de las antenas satelitales debido a las distancias que esta energía tiene que recorrer para llegar al satélite, la potencia que se usa en la transmisión puede llegar a provocar quemaduras u otros efectos adversos en tejidos biológicos”, señala.

Getty ImagesLas antenas son unos de los principales dispositovos para que los ataques ciberfísicos se conviertan en “armas de microondas”.

Estos significa que si una persona se encuentra lo suficientemente cerca de la antena podría sufrir estos efectos, considera.

Pero no quedaría ahí.

“Además de eso, también puede causar interferencias con sistemas eléctricos o electrónicos que afecten su funcionamiento”.

De esta manera, el experto opina que si se apunta una antena hacia un sistema de navegación de un barco, por ejemplo, podrían generarse lecturas erróneas o funcionamientos anómalos.

“Controlando un número suficiente de antenas también es posible atacar directamente al satélite“, señala.

De las antenas al control

En una investigación presentada en la reciente conferencia de seguridad informática Black Hat, Santamarta consideró que, de esta forma, se podrían interceptar, interrumpir y modificar toda la comunicación que pasa a través de una antena intervenida.

Así, el “atacante” podría tener acceso a correos electrónicos u otra información enviada a través de un avión conectado a la wifi o colarse en los sistemas de otros dispositivos conectados a la red satelital.

Es por eso que, según el especialista, las emisiones de radiofrecuencia están reguladas, especialmente en industrias como la aviación.

“Por este motivo, los efectos de estos ataques varían respecto a los objetivos: mientras que en un avión es prácticamente imposible conseguir, en barcos, especialmente cruceros, si sería posible“, señala.

Es por eso que considera que los fabricantes de estos productos, así como aquellas compañías que los instalan, deben asegurarse de que no existen vulnerabilidades que permitan controlar estas terminales satelitales, ni dejarlas expuestas a internet, lo que podría facilitar los ataques.

agosto 28, 2018

https://www.24horas.cl/noticiasbbc/que-son-los-ataques-ciberfisicos-y-como-pueden-convertir-las-antenas-satelitales-en-armas-de-microondas-2798914

lunes, 20 de agosto de 2018

Uno de los mayores fracasos de la CIA: decenas de sus agentes fueron asesinados en China en 2010

La vulnerabilidad de los sistemas de comunicación digitales, a pesar de estar muy encriptados, fue puesta de relieve tras el descubrimiento de una importante brecha de seguridad en la red de espionaje de la CIA en China.

La vulnerabilidad de los sistemas de comunicación digitales, a pesar de estar muy encriptados, fue puesta de relieve tras el descubrimiento de una importante brecha de seguridad en la red de espionaje de la CIA en China.

Imagen ilustrativa

Dado Ruvic / Reuters

El año pasado, una publicación del diario The New York Times reveló por primera vez el fracaso de la CIA en China, considerado uno de los más estrepitosos de la agencia en décadas. Entre 2010 y 2012, unos 30 agentes estadounidenses (o más, según algunas fuentes) fueron arrestados y ejecutados, y la red que la CIA había construido durante décadas en el país asiático fue desmantelada prácticamente por completo por las autoridades chinas.

Ahora, casi ocho años después, el portal Foreign Policy ha publicado un artículo con testimonios de cinco funcionarios de inteligencia actuales y retirados sobre cómo Pekín logró desarticular la red de espías con tal rapidez y precisión.

Las razones fueron investigadas por una comisión especial de la CIA en colaboración con el FBI, que logró identificar tres causas potenciales del histórico fracaso: una traición, un trabajo incorrecto de los propios agentes que permitió que las autoridades chinas los detectaran y una infracción en el sistema de comunicaciones.

Como resultado, los investigadores llegaron a la conclusión de que fue la "confluencia y combinación" de los tres factores lo que facilitó que China destruyera la red de espionaje, según uno de los exfuncionarios de inteligencia.

Brecha en el sistema de comunicaciones

Cuando los oficiales de la CIA comienzan a trabajar con un nuevo agente, a menudo recurren al uso de un sistema de comunicación encriptado temporal que es totalmente independiente de la red principal de la CIA, algo que permite garantizar la seguridad en caso de que la persona resulte ser un agente doble.

Durante la investigación se descubrió que el sistema temporal de la CIA contenía un error técnico, a causa del cual se conectaba a la plataforma de comunicaciones principal. Según uno de los exfuncionarios, la CIA "jodió el cortafuegos" entre los dos sistemas.

Así, los expertos chinos penetraron el sistema temporal a través de un agente doble, de la computadora de una de las fuentes reveladas por un traidor o tras detectar patrones de actividades sospechosas en la Red. Desde allí pudieron ingresar a la base común y descubrir toda la red de espionaje.

El sistema de comunicaciones encubiertas utilizado en China fue empleado por primera vez por las fuerzas de seguridad de EE.UU. en zonas de guerra en Oriente Medio, donde los desafíos de seguridad y los objetivos tácticos son diferentes, según las fuentes de Foreign Policy.

El sistema de comunicaciones encubiertas utilizado en China fue empleado por primera vez por las fuerzas de seguridad de EE.UU. en zonas de guerra en Oriente Medio, donde los desafíos de seguridad y los objetivos tácticos son diferentes, según las fuentes de Foreign Policy.El sistema no fue diseñado para afrontar un servicio de inteligencia altamente sofisticado como el de China y un entorno digital completamente diferente, explicaron.

El exagente de la CIA Jerry Chun Shing Lee (a la derecha), el 13 de octubre de 2017. / Anthony WALLACE / AFP

Un posible informante

En el desmantelamiento de la red de espionaje estadounidense también influyeron otros factores, incluido el supuesto reclutamiento por parte de China del exoficial de la CIA Jerry Chun Shing Lee. Fiscales federales acusaron a Lee a principios de este año en relación con el asunto.

Documentos judiciales sugieren que Lee fue el posible informante de China y que estuvo en contacto con el Ministerio de Seguridad del Estado del país por lo menos hasta 2011. Las autoridades chinas le pagaron cientos de miles de dólares por sus esfuerzos, de acuerdo con los documentos.

Recurrir a métodos más antiguos

Uno de los exfuncionarios dijo que la agencia tenía "fuertes indicios" de que China compartió sus hallazgos con Rusia, donde algunas fuentes de la CIA estaban usando un sistema similar de comunicaciones encubiertas. Varias de esas fuentes en Rusia repentinamente cortaron su relación con sus mentores de la CIA en el mismo período en que tuvo lugar el desmantelamiento de la red en el país asiático.

Según los exfuncionarios, el fracaso del sistema de comunicaciones ha reavivado un debate dentro de la comunidad de inteligencia acerca de la conveniencia de recurrir a métodos más antiguos y menos tecnológicos para llevar a cabo interacciones encubiertas con las fuentes.

Los oficiales de la CIA que operan en China desde aquel fracaso han vuelto a los viejos métodos de comunicación, incluida la interacción subrepticia en persona con las fuentes, pese a que dichos métodos pueden consumir mucho tiempo y conllevan sus propios riesgos.

Publicado: 20 ago 2018 02:22 GMT

https://actualidad.rt.com/actualidad/285735-peor-fracaso-cia-china-agentes-red-espionaje

lunes, 13 de agosto de 2018

Misterio en Las Vegas: ¿Por qué colapsaron decenas de máquinas tragamonedas a la vez? (FOTOS, VIDEO)

Pese a la sorpresa que generó el desperfecto masivo, las autoridades aseguraron que "no hay evidencia" de una intervención 'hacker'.

Imagen ilustrativa

Pixabay / stokpic

La sorpresa fue la que se impuso en las primeras horas del pasado sábado, cuando decenas de máquinas tragamonedas del Casino Linq, en Las Vegas (Nevada, EE.UU.), colapsaron de manera simultánea.

Mientras todos los presentes intentaban encontrar una explicación a lo sucedido, surgió una sospecha: ¿sería la convención de 'hackers' que se celebraba en la ciudad en esos momentos la responsable?

Mientras todos los presentes intentaban encontrar una explicación a lo sucedido, surgió una sospecha: ¿sería la convención de 'hackers' que se celebraba en la ciudad en esos momentos la responsable?

"Nadie sabía lo que estaba pasando, pero todas las tragamonedas estaban muertas", contó uno de los presentes, Matt Anderson a Mashable.

The Linq is "pretty certain" dozens of their slot machines weren't hacked when they simultaneously went offline during the world's biggest hacking convention#defcon https://mashable.com/2018/08/12/linq-casino-slots-offline-def-con-hackers.amp/ …

Una de las primeras hipótesis que se planteó fue que la convención 'hacker'DEF CON, que comenzó el jueves último en el Caesars Palace, a pocos metros de distancia, tuvo alguna relación con la caída de los sistemas. Sin embargo, directivos del Linq pusieron en duda esa posibilidad. "Estábamos monitoreando lo que sucedió cuando las máquinas cayeron. No hay evidencia alguna de que haya habido un 'hackeo'", expresó el vocero Rich Broom.

Someone glitched all the slots in the Linq casino, they're all out of action it seems. Play nicely now.

Mientras la incertidumbre crecía, los presentes compartieron sus impresiones en las redes sociales, muchos de ellos, quejándose por haber perdido dinero debido a la falla y denunciando que nadie se hacía cargo.

Losing at @TheLINQ casino because faulty machines. Said it was fixed and it did the same thing. Their excuse.. uh sorry can't do anything about it

All the slots are down in The Linq?? So we’re all sitting here waiting for our money and while I only have $10 I WANT MY MONEY ... or a free drink cause this is a buzz kill

Otros hechos extraños en Las Vegas empezaron a ocurrir días antes, en coincidencia con el inicio de la DEF COM. Uno de ellos fue lo sucedido en la pantalla de un ascensor del hotel Flamingo, que empezó a mostrar líneas de comandos en lugar de su imagen habitual.

https://actualidad.rt.com/actualidad/284938-colapsar-maquinas-tragamonedas-casino-linq-vegas

Suscribirse a:

Comentarios (Atom)