Historia de un vistazo

En su libro, "The Age of Surveillance Capitalism", la psicóloga social y profesora de Harvard Shoshana Zuboff revela cómo las compañías tecnológicas más grandes del mundo han secuestrado nuestros datos personales, los llamados "flujos de datos de comportamiento excedente de comportamiento", sin nuestro conocimiento o consentimiento. lo están usando en su contra para generar ganancias para sí mismos

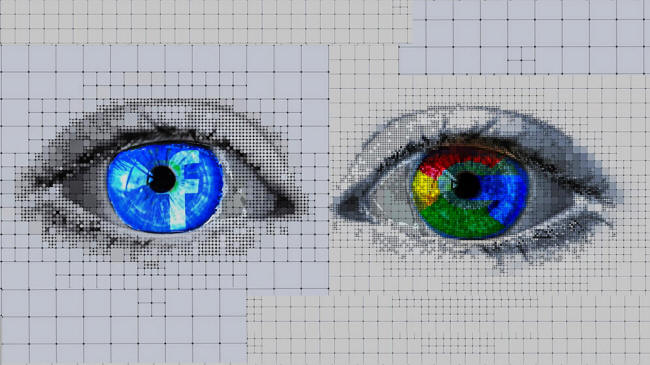

Las compañías como Facebook, Google y terceros de todo tipo tienen el poder, y están usando ese poder, para atacar a sus demonios internos personales, desencadenarlo y aprovecharse de usted cuando está en su punto más vulnerable para atraerlo. acción que les sirve, comercial o políticamente

Toda su existencia, incluso su estado de ánimo cambiante, descifrado por el software de reconocimiento facial, se ha convertido en una fuente de ingresos para las entidades corporativas, ya que se le maniobra hábilmente para hacer (y generalmente comprar) o pensar algo que tal vez no haya hecho, comprado o pensado de otra manera

Los experimentos masivos de Facebook, en los que utilizaron señales subliminales para ver si podían hacer a las personas más felices o tristes y afectar el comportamiento del mundo real sin conexión, demostraron que, al manipular el lenguaje e insertar señales subliminales en el contexto en línea, pueden cambiar el comportamiento del mundo real. y la emoción del mundo real, y que estos métodos y poderes se pueden ejercer "sin pasar por alto la conciencia del usuario"

El sistema de seguridad Google Nest tiene un micrófono oculto incorporado que no aparece en ninguno de los esquemas del dispositivo. Los datos de voz, y toda la información entregada a través de sus conversaciones diarias, son tremendamente valiosos para Big Data y se suman a sus capacidades de modelado predictivo en constante expansión

"En una habitación donde

la gente mantiene por unanimidad

una conspiración de silencio

una palabra de verdad

suena como un disparo de pistola".

Czesław Miłosz

En los últimos años, varias personas valientes nos han alertado sobre el hecho de que todos estamos siendo monitoreados y manipulados por grandes recolectores de datos como Google y Facebook, y arrojamos luz sobre la profundidad y amplitud de esta vigilancia en curso.

Entre ellos se encuentra la psicóloga social y profesora de Harvard Shoshana Zuboff.

Su libro, "La Era del Capitalismo de Vigilancia - The Age of Surveillance Capitalism", es uno de los mejores libros que he leído en los últimos años.

Es una lectura obligada absoluta si tiene algún interés en este tema y desea comprender cómo Google y Facebook han obtenido un control tan masivo de tu vida.

Su libro revela cómo las compañías tecnológicas más grandes del mundo han secuestrado nuestros datos personales, los llamados "flujos de datos excedentes de comportamiento", sin nuestro conocimiento o consentimiento, y los están utilizando en nuestra contra para generar ganancias para ellos mismos.

Nos hemos convertido en el producto.

SOMOS el flujo de ingresos real en esta economía digital.

"El término 'capitalismo de vigilancia' no es un término arbitrario", dice Zuboff en el documental destacado VPRO Backlight.

"¿Por qué 'vigilancia'? Porque deben ser operaciones que están diseñadas como indetectables, indescifrables, envueltas en una retórica que apunta a desviarnos, ofuscarnos y engañarnos a todos, todo el tiempo".

El nacimiento del capitalismo de vigilancia

En el video presentado, Zuboff,

"revela una forma despiadada de capitalismo en la que ningún recurso natural, sino el propio ciudadano, sirve como materia prima".

También explica cómo surgió este capitalismo de vigilancia en primer lugar.

Como la mayoría de los inventos revolucionarios, el azar jugó un papel. Después de la crisis de dot.com de 2000 que estalló en la burbuja de Internet, una empresa emergente llamada Google luchó por sobrevivir.

Los fundadores Larry Page y Sergey Brin parecían estar buscando el principio del fin de su compañía.

Por casualidad, descubrieron que los "datos residuales" dejados por los usuarios durante sus búsquedas en Internet tenían un gran valor.

Podrían intercambiar estos datos; podrían venderlo...

Al compilar estos datos residuales, podrían predecir el comportamiento de cualquier usuario de Internet y, por lo tanto, garantizar a los anunciantes un público más específico.

Y así nació el capitalismo de vigilancia.

La recopilación de datos que conoce es la menos valiosa

Comentarios como,

"No tengo nada que ocultar, así que no me importa si me siguen" o "Me gustan los anuncios dirigidos porque hacen que mis compras sean más fáciles",

... revela nuestra ignorancia sobre lo que realmente está sucediendo.

Creemos que entendemos qué tipo de información se recopila sobre nosotros. Por ejemplo, es posible que no le importe que Google sepa que compró un tipo particular de calzado o un libro en particular.

Sin embargo, la información que entregamos libremente es la menos importante de la información personal que realmente se recopila sobre nosotros, señala Zuboff. Las compañías tecnológicas nos dicen que los datos recopilados se están utilizando para mejorar los servicios y, de hecho, algunos de ellos lo son.

Pero también se está utilizando para modelar el comportamiento humano mediante el análisis de los patrones de comportamiento de cientos de millones de personas.

Una vez que se tenga un modelo de entrenamiento lo suficientemente grande, se puede comenzar a predecir con precisión cómo se comportarán los diferentes tipos de personas con el tiempo.

Los datos recopilados también se están utilizando para predecir una gran cantidad de atributos individuales sobre ti, como peculiaridades de personalidad, orientación sexual, orientación política:

"una gama completa de cosas que nunca tuvimos la intención de revelar", dice Zuboff.

¿Cómo se utilizan los 'datos predictivos'?

Se entregan todo tipo de datos predictivos con cada foto que cargue en las redes sociales.

Por ejemplo, no solo las empresas tecnológicas pueden ver tus fotos. Tu cara está siendo utilizada sin tu conocimiento o consentimiento para entrenar software de reconocimiento facial, ya que a ninguno de nosotros se le dice cómo se debe usar ese software.

Como solo un ejemplo, el gobierno chino está utilizando un software de reconocimiento facial para rastrear y monitorear grupos minoritarios y defensres de la democracia, y eso podría suceder también en otros lugares, en cualquier momento.

Entonces, esa foto que subiste de ti mismo en una fiesta proporciona una variedad de información valiosa,

desde los tipos de personas con las que es más probable que pases tu tiempo y hacia dónde vas a pasar un buen rato, hasta información sobre cómo se mueven los músculos de tu cara y alteran la forma de tus rasgos cuando estás de buen humor.

Al reunir una cantidad asombrosa de puntos de datos sobre cada persona, minuto a minuto, Big Data puede hacer predicciones muy precisas sobre el comportamiento humano, y estas predicciones son, entonces,

"vendido a clientes comerciales que desean maximizar nuestro valor para su negocio", dice Zuboff.

Toda su existencia, incluso su estado de ánimo cambiante, descifrado por el software de reconocimiento facial, se ha convertido en una fuente de ingresos para muchas corporaciones tecnológicas.

Puedes pensar que tienes libre albedrío pero, en realidad, estás siendo maniobrado y encauzado hábilmente para hacer (y típicamente comprar) o pensar algo que tal vez no hayas hecho, comprado o pensado de otra manera.

Y,

"nuestra ignorancia es la dicha de ellos", dice Zuboff.

Los experimentos de contagio de Facebook

En el documental, Zuboff destaca los "experimentos de contagio" masivos de Facebook 3,4 en los que utilizaron señales subliminales y manipulación del lenguaje para ver si podían hacer que las personas se sintieran más felices o más tristes y afectar el comportamiento del mundo real sin conexión.

Resulta que sí pueden.

Dos hallazgos clave de esos experimentos fueron:

Al manipular el lenguaje e insertar señales subliminales en el contexto en línea, pueden cambiar el comportamiento y las emociones del mundo real.

Estos métodos y poderes se pueden ejercer "sin pasar por alto la conciencia del usuario"

En el video, Zuboff también explica cómo el juego en línea Pokemon Go, que en realidad fue creado por Google, fue diseñado para manipular el comportamiento y la actividad del mundo real con fines de lucro.

Ella también describe el esquema en su artículo del New York Times, diciendo:

"Los jugadores no sabían que eran peones en el juego real de modificación de comportamiento con fines de lucro, ya que las recompensas y los castigos de cazar criaturas imaginarias se usaban para llevar a la gente a McDonald, Starbuck y locales de pizza locales que pagaban a la compañía, exactamente de la misma manera que los anunciantes en línea pagan por hacer clic en sus sitios Web".

Estás siendo manipulado todos los días de innumerables maneras

Zuboff también revisa lo que aprendimos del escándalo de Cambridge Analytica.

Cambridge Analytica es una empresa de marketing político que, en 2018, utilizó los datos de Facebook de 80 millones de estadounidenses para determinar las mejores estrategias para manipular a los votantes estadounidenses.

Christopher Wylie, ahora ex director de investigación de Cambridge Analytica, denunció los métodos de la compañía.

Según Wylie, tenían tantos datos sobre las personas que sabían exactamente cómo desencadenar el miedo, la ira y la paranoia en cualquier individuo. Y, al desencadenar esas emociones, podrían manipularlos para mirar un determinado sitio Web, unirse a un determinado grupo y votar por un determinado candidato.

Entonces, la realidad ahora es que compañías como Facebook, Google y terceros de todo tipo, tienen el poder, y están usando ese poder,

para apuntar a tus demonios internos personales, dispararte y aprovecharte cuando estás en tu punto más débil o más vulnerable para atraerte a la acción que les sirve, comercial o políticamente.

Sin duda, es algo a tener en cuenta mientras navega por la Web y las redes sociales.

"Hace solo un minuto no teníamos muchas de estas herramientas y estábamos bien", dice Zuboff en la película.

"Vivíamos vidas ricas y plenas. Teníamos conexiones cercanas con amigos y familiares.

Dicho esto, quiero reconocer que hay mucho que el mundo digital trae a nuestras vidas, y merecemos tener todo eso. Pero merecemos tenerlo sin pagar el precio del capitalismo de vigilancia.

En este momento, estamos en esa clásica negociación faustiana; los ciudadanos del siglo XXI no deberían tener que elegir entre ser analógicos o vivir en un mundo donde nuestra autodeterminación y nuestra privacidad se destruyen por el bien de esta lógica de mercado.

Eso es inaceptable.

Tampoco seamos ingenuos. Se involucra a las personas equivocadas en nuestro gobierno, en cualquier momento, y miran por encima de sus hombros las ricas posibilidades de control que ofrecen estos nuevos sistemas.

Llegará un momento en que, incluso en Occidente, incluso en nuestras sociedades democráticas, nuestro gobierno se verá tentado a anexar estas capacidades y utilizarlas sobre nosotros y contra nosotros.

No seamos ingenuos al respecto.

Cuando decidimos resistirnos al capitalismo de vigilancia, ahora mismo cuando está en la dinámica del mercado, también estamos preservando nuestro futuro democrático y los tipos de controles y equilibrios que necesitaremos para avanzar en una civilización de la información si queremos preservar la libertad y democracia para otra generación".

La vigilancia se vuelve cada vez más espeluznante

Pero la vigilancia y la recopilación de datos no termina con lo que haces en línea.

Big Data también quiere acceder a tus momentos más íntimos:

lo que haces y cómo se comportas en la privacidad de su propia casa, por ejemplo, o en su automóvil.

Zuboff relata cómo se descubrió que el sistema de seguridad Google Nest tenía un micrófono oculto incorporado que no aparece en ninguno de los esquemas del dispositivo.

"Las voces son lo que todos buscan, como las caras", dice Zuboff.

Los datos de voz, y toda la información entregada a través de sus conversaciones diarias, son tremendamente valiosos para Big Data y se suman a sus capacidades de modelado predictivo en constante expansión.

También analiza cómo este tipo de dispositivos de recopilación de datos fuerzan el consentimiento de los usuarios al mantener la funcionalidad del dispositivo como "rehén" si no desea que sus datos se recopilen y compartan.

Por ejemplo, los termostatos Google Nest recopilarán datos sobre su uso y los compartirán con terceros, que lo compartirán con terceros y así hasta el infinito, y Google no se hace responsable de lo que cualquiera de estos terceros pueda hacer con sus datos.

Puede rechazar esta recopilación de datos y compartirla con terceros, pero si lo hace, Google ya no admitirá la funcionalidad del termostato; ya no actualizará su software y puede afectar la funcionalidad de otros dispositivos vinculados, como detectores de humo.

Dos académicos que analizaron el contrato del termostato Google Nest concluyeron que un consumidor que esté incluso un poco atento a cómo se usan sus datos de consumo tendría que revisar 1,000 contratos de privacidad antes de instalar un solo termostato en su hogar.

Los automóviles modernos también están equipados con múltiples cámaras que alimentan Big Data.

Como se señala en la película, el automóvil nuevo promedio tiene 15 cámaras, y si tiene acceso a los datos de solo el 1% de todos los automóviles, tiene,

"el conocimiento de todo lo que sucede en el mundo".

Por supuesto, esas cámaras se le venden como parte integral de las nuevas características de seguridad, pero estás pagando por esta seguridad adicional con tu privacidad y la privacidad de todos los que te rodean.

Las medidas pandémicas están erosionando rápidamente la privacidad

La actual pandemia del coronavirus también está utilizando la "seguridad" como un medio para desmantelar la privacidad personal.

Según lo informado por The New York Times, 23 de marzo de 2020:

"En Corea del Sur, las agencias gubernamentales están utilizando imágenes de cámaras de vigilancia, datos de ubicación de teléfonos inteligentes y registros de compra de tarjetas de crédito para ayudar rastrear los movimientos recientes de pacientes con coronavirus y establecer cadenas de transmisión de virus.

En Lombardía, Italia, las autoridades están analizando los datos de ubicación transmitidos por los teléfonos móviles de los ciudadanos para determinar cuántas personas obedecen una orden de cierre del gobierno y las distancias típicas que recorren todos los días.

Alrededor del 40 por ciento se está moviendo "demasiado", dijo un funcionario recientemente.

En Israel, la agencia de seguridad interna del país está preparada para comenzar a usar un caché de datos de ubicación de teléfonos móviles, originalmente destinados a operaciones antiterroristas, para tratar de identificar a los ciudadanos que pueden haber estado expuestos al virus.

A medida que los países de todo el mundo compiten para contener la pandemia, muchos están implementando herramientas de vigilancia digital como un medio para ejercer el control social, incluso convirtiendo las tecnologías de las agencias de seguridad en sus propios civiles...

Sin embargo, aumentar la vigilancia para combatir la pandemia ahora, podría abrir permanentemente las puertas a formas de invasiones mucho más invasivas más adelante. Es una lección que los estadounidenses aprendieron después de los 'ataques terroristas' del 11 de septiembre de 2001, dicen expertos en libertades civiles.

Casi dos décadas después, los organismos encargados de hacer cumplir la ley tienen acceso a sistemas de vigilancia de mayor potencia, como el seguimiento de ubicaciones precisas y el reconocimiento facial, tecnologías que pueden ser reutilizadas para futuras agendas políticas...

"Podríamos terminar fácilmente en una situación en la que facultamos al gobierno local, estatal o federal para que tome medidas en respuesta a esta pandemia que cambie fundamentalmente el alcance de los derechos civiles estadounidenses", dijo Albert Fox Cahn, director ejecutivo de Surveillance Technology Oversight Project (STOP), una organización sin fines de lucro en Manhattan ".

La humanidad en una encrucijada

Zuboff también habla sobre su trabajo en un artículo de opinión del 24 de enero de 2020 en The New York Times.

"Ahora estás controlado de forma remota. Los capitalistas de vigilancia controlan la ciencia y los científicos, los secretos y la verdad", escribe.

"Pensamos que buscamos en Google, pero ahora entendemos que Google nos busca. Asumimos que usamos las redes sociales para conectarnos, pero aprendimos que la conexión es cómo nos usan las redes sociales".

Apenas preguntamos por qué nuestro nuevo televisor o colchón tenía una política de privacidad, pero hemos comenzado a entender que las políticas de 'privacidad' son en realidad políticas de vigilancia... La privacidad no es privada, porque la efectividad de... los sistemas de vigilancia y control depende de piezas de nosotros mismos que renunciamos, o que nos son robados en secreto.

Nuestro siglo digital debía haber sido la Edad de Oro de la democracia.

En cambio, entramos en su tercera década marcada por una nueva forma marcada de desigualdad social que se entiende mejor como 'desigualdad epistemológica'... asimetrías extremas de conocimiento y el poder que se acumula a dicho conocimiento, a medida que los gigantes tecnológicos toman el control de la información y aprenden a sí mismos...

El capitalismo de vigilancia explota la creciente desigualdad del conocimiento en aras de las ganancias. Manipulan la economía, nuestra sociedad e incluso nuestras vidas con impunidad, poniendo en peligro no solo la privacidad individual sino la democracia misma...

Aún así, los vientos parecen haber cambiado finalmente. Está surgiendo una nueva conciencia frágil... El capitalismo de vigilancia es rápido porque no buscan el consentimiento genuino ni el consenso. Confía en el entumecimiento psíquico y los mensajes de inevitabilidad para conjurar la impotencia, la resignación y la confusión que paralizan a sus presas.

La democracia es lenta, y eso es algo bueno. Su ritmo refleja las decenas de millones de conversaciones que se producen... gradualmente incitando al gigante dormido de la democracia a la acción.

Estas conversaciones están ocurriendo ahora, y hay muchos indicios de que los legisladores están listos para unirse y liderar. Es probable que esta tercera década decida nuestro destino.

¿Mejoraremos el futuro digital o nos empeorará?"

Desigualdad epistemológica

La desigualdad epistemológica se refiere a la desigualdad en lo que puedes aprender.

"Se define como el acceso desigual al aprendizaje impuesto por los mecanismos comerciales privados de captura, producción, análisis y ventas de información.

Se ejemplifica mejor en el creciente abismo entre lo que sabemos y lo que se sabe de nosotros ", escribe Zuboff en su artículo de opinión del New York Times. 10

Google, Facebook, Amazon y Microsoft han encabezado la transformación del mercado de vigilancia, situándose en el nivel superior de la jerarquía epistemológica.

Ellos saben todo sobre ti y tú no sabes nada sobre ellos.

Ni siquiera sabes lo que saben de ti.

"Operaron en las sombras para acumular enormes monopolios de conocimiento al tomar sin preguntar, una maniobra que cada niño reconoce como robo", escribe Zuboff.

"El capitalismo de vigilancia comienza al reclamar unilateralmente la experiencia humana privada como materia prima gratuita para la traducción a datos de comportamiento. Nuestras vidas se representan a medida que fluyen los datos".

Estos flujos de datos son sobre usted, pero no para usted.

Todo se usa en tu contra: para separarte de tu dinero o para que actúes de una manera que sea de alguna manera rentable para una empresa o una agenda política.

Entonces, pregúntate, ¿dónde está tu libertad en todo esto?

Te están haciendo bailar a su ritmo

Si una empresa puede hacer que compres cosas que no necesitas pegando un anuncio atractivo y personalizado para algo que sabe, aumentará tu confianza en el momento exacto en que te sientes inseguro o sin valor (una táctica que ha sido probada y perfeccionada), ¿realmente estás actuando a través del 'libre albedrío'?

Si una inteligencia artificial que utiliza el modelado predictivo siente que tienes hambre (en función de una variedad de señales como tu ubicación, expresiones faciales y expresiones verbales) y te lanza un anuncio de un restaurante local en el momento en que decides obtener algo de comer, ¿realmente estás tomando decisiones de vida conscientes, autogestionadas y basadas en valores?

Como señaló Zuboff en su artículo:

"El conocimiento desigual sobre nosotros produce un poder desigual sobre nosotros, por lo que la desigualdad epistemológica se amplía para incluir la distancia entre lo que podemos hacer y lo que se nos puede hacer.

Los científicos de datos describen esto como el cambio de la supervisión a la actuación, en el que una masa crítica de conocimiento sobre un sistema de máquinas, permite el control remoto de ese sistema.

Ahora las personas se han convertido en objetivos para el control remoto, ya que los capitalistas de vigilancia descubrieron que los datos más predictivos provienen de la intervención en el comportamiento para ajustar, reunir y modificar la acción en la dirección de los objetivos comerciales.

Este tercer imperativo, las "economías de acción", se ha convertido en un escenario de intensa experimentación.

'Estamos aprendiendo a escribir la música', dijo un científico, 'y luego dejamos que la música los haga bailar'...

El hecho es que, en ausencia de transparencia corporativa y supervisión democrática, prevalece la desigualdad epistemológica.

Ellos saben. Ellos deciden quién sabe. Ellos deciden quién decide.

La intolerable desventaja del conocimiento del público se profundiza por la perfección de el capitalismo de vigilancia de las comunicaciones de masas como 'hacer luz de gas'...

El 30 de abril de 2019, Mark Zuckerberg hizo un anuncio dramático en la conferencia anual de desarrolladores de la compañía, declarando:

'El futuro es privado'...

Unas semanas más tarde, un litigante de Facebook compareció ante un juez federal de distrito en California para frustrar una demanda de usuarios por invasión de la privacidad, argumentando que el solo hecho de usar Facebook niega cualquier expectativa razonable de privacidad 'como una cuestión de ley'."

Necesitamos un nuevo marco regulatorio

En el video (a pie de pagina), Zuboff señala que no hay leyes vigentes para reducir este nuevo tipo de capitalismo de vigilancia, y la única razón por la que ha podido florecer en los últimos 20 años es porque ha habido un ausencia de leyes en su contra, principalmente porque nunca ha existido anteriormente.

Ese es el problema con la desigualdad epistemológica.

Google y Facebook fueron los únicos que sabían lo que estaban haciendo. La red de vigilancia creció en las sombras, sin que el público o los legisladores lo supieran.

Si hubiéramos luchado contra él durante dos décadas, entonces podríamos haber tenido que resignarnos a la derrota, pero tal como están las cosas, nunca hemos tratado de regularlo.

Esto, dice Zuboff, debería darnos a todos esperanza.

Podemos cambiar esto y recuperar nuestra privacidad, pero necesitamos una legislación que aborde la realidad real de toda la amplitud y profundidad del sistema de recopilación de datos.

No es suficiente referirnos solo a los datos que sabemos estamos dando cuando nos conectamos.

Zuboff escribe:

"Estos concursos del siglo XXI exigen un marco de derechos epistemológicos consagrados en la ley y sujetos a la gobernanza democrática.

Dichos derechos interrumpirían las cadenas de suministro de datos al salvaguardar los límites de la experiencia humana antes de que sean atacados por las fuerzas de la dataficación.

La elección de convertir cualquier aspecto de la vida de uno en datos debe pertenecer a los individuos en virtud de sus derechos en una sociedad democrática

Esto significa, por ejemplo, que las compañías no pueden reclamar el derecho a su cara, o usar su cara como materia prima gratuita para análisis, o poseer y vender cualquier producto computacional que se derive de su cara...

Cualquier cosa hecha por humanos puede ser hecha por humanos. El capitalismo de vigilancia es joven, apenas 20 años en desarrollo, pero la democracia es antigua, arraigada en generaciones de esperanza y competencia.

Los capitalistas de vigilancia son ricos y poderosos, pero no son invulnerables.

Tienen un talón de Aquiles: miedo.

Temen a los legisladores que no les temen.

Temen a los ciudadanos que exigen un nuevo camino a seguir mientras insisten en nuevas respuestas a viejas preguntas:

¿Quién lo sabrá?

¿Quién decidirá quién sabe?

¿Quién decidirá quién decide?

¿Quién escribirá la música y quién bailará?

Cómo proteger su privacidad en línea

Si bien no hay duda de que necesitamos un marco legislativo completamente nuevo para reducir el capitalismo de vigilancia, mientras tanto, hay formas de proteger tu privacidad en línea y limitar los "datos excedentes de comportamiento" recopilados sobre ti.

Robert Epstein, psicólogo investigador senior del Instituto Americano de Investigación y Tecnología del Comportamiento, recomienda seguir los siguientes pasos para proteger su privacidad: 14

Usa una red privada virtual (VPN) como Nord, que cuesta solo $ 3 por mes y se puede usar en hasta seis dispositivos.

En mi opinión, esto es imprescindible si busca preservar su privacidad.

Epstein explica:

"Cuando usa su teléfono móvil, computadora portátil o computadora de escritorio de la manera habitual, su identidad es muy fácil de ver para Google y otras compañías.

Pueden verlo a través de su dirección IP, pero cada vez más, hay formas mucho más sofisticadas ahora que saben que es usted. Uno se llama huellas digitales del navegador.

Esto es algo que es muy perturbador.

Básicamente, el tipo de navegador que tiene y la forma en que usa su navegador es como una huella digital. Utiliza su navegador de una manera única, y solo por la forma en que escribe, estas compañías ahora pueden identificarlo instantáneamente.

Brave tiene cierta protección contra las huellas digitales de un navegador, pero realmente necesitas estar usando una VPN. Lo que hace una VPN es enrutar lo que sea que esté haciendo a través de otra computadora en otro lugar.

Puede estar en cualquier parte del mundo, y hay cientos de compañías que ofrecen servicios VPN. El que más me gusta en este momento se llama Nord VPN.

Descarga el software, lo instala, al igual que instala cualquier software. Es increíblemente fácil de usar. No tienes que ser un experto en tecnología para usar Nord, y te muestra un mapa del mundo y básicamente solo haces clic en un país.

VPN básicamente hace que parezca que su computadora no es su computadora.

Básicamente crea una especie de identidad falsa para ti, y eso es algo bueno. Ahora, muy a menudo voy a revisar las computadoras de Nord en los Estados Unidos.

A veces tienes que hacer eso, o no puedes hacer ciertas cosas. A PayPal no le gusta que estés en un país extranjero, por ejemplo ".

Nord, cuando se usa en tu teléfono celular, también enmascarará tu identidad cuando uses aplicaciones como Google Maps.

No uses Gmail, ya que cada correo electrónico que escribe se almacena permanentemente. Se convierte en parte de su perfil y se utiliza para construir modelos digitales de usted, lo que les permite hacer predicciones sobre su línea de pensamiento y cada deseo y deseo.

Muchos otros sistemas de correo electrónico más antiguos, como AOL y Yahoo, también se están utilizando como plataformas de vigilancia de la misma manera que Gmail.

ProtonMail.com, que utiliza cifrado de extremo a extremo, es una gran alternativa y la cuenta básica es gratuita.

No uses el navegador Chrome de Google, ya que todo lo que hace allí está vigilado, incluidas las pulsaciones de teclas y cada página web que haya visitado. Brave es una gran alternativa que toma en serio la privacidad.

Brave también es más rápido que Chrome y suprime los anuncios. Se basa en Chromium, la misma infraestructura de software en la que se basa Chrome, por lo que puede transferir fácilmente sus extensiones, favoritos y marcadores.

No uses Google como su motor de búsqueda, ni ninguna extensión de Google, como Bing o Yahoo, que obtienen resultados de búsqueda de Google.

Lo mismo ocurre con el asistente personal del iPhone Siri, que extrae todas sus respuestas de Google.

Los motores de búsqueda alternativos sugeridos por Epstein incluyen SwissCows y Qwant. Recomienda evitar StartPage, ya que fue comprado recientemente por una agresiva compañía de marketing en línea que, como Google, depende de la vigilancia.

No uses teléfonos celulares Android, por todas las razones discutidas anteriormente.

Epstein usa un BlackBerry, que es más seguro que los teléfonos Android o el iPhone. El próximo modelo de BlackBerry, el Key3, será uno de los teléfonos celulares más seguros del mundo, dice.

No uses dispositivos Google Home en su casa o apartamento.

Estos dispositivos registran todo lo que ocurre en su hogar, tanto el habla como los sonidos, como cepillarse los dientes y hervir agua, incluso cuando parecen estar inactivos, y envían esa información a Google.

Los teléfonos Android también siempre están escuchando y grabando, al igual que el termostato doméstico de Google, Nest, y el Alexa de Amazon.

Borra tu caché y cookies.

Como Epstein explica en su artículo:

"Las empresas y los piratas informáticos de todo tipo están constantemente instalando código informático invasivo en sus computadoras y dispositivos móviles, principalmente para vigilarlo, pero a veces con fines más nefastos.

En un dispositivo móvil, puede limpiar la mayor parte de esta basura yendo al menú de configuración de su navegador, seleccionando la opción 'privacidad y seguridad' y luego haciendo clic en el icono que borra su caché y cookies.

Con la mayoría de los navegadores de computadoras portátiles y de escritorio, mantener presionadas tres teclas simultáneamente: CTRL, SHIFT y DEL, te lleva directamente al menú correspondiente; utilizo esta técnica varias veces al día sin siquiera pensarlo.

También puede configurar los navegadores Brave y Firefox para borrar su caché y cookies automáticamente cada vez que cierre su navegador".

No uses Fitbit, ya que Google lo compró recientemente y les proporcionará toda su información fisiológica y niveles de actividad, además de todo lo que Google ya tiene sobre usted.

Vídeo

Fuentes y referencias

3 - Nature September 13, 2012; 489: 295-298 (Archived)4 - PNAS June 17, 2014; 111(24): 8788-8790 (Archived)7, 9, 10, 12, 13 - New York Times January 24, 2020 (Archived)11 - The Guardian May 1, 2017 (Archived)14, 15 - Medium March 17, 2017

por el Dr. Joseph Mercola

28 Marzo 2020

del Sitio Web Mercola

traducción de Biblioteca Pleyades

No hay comentarios:

Publicar un comentario